更容易审核

OpenVPN将需要一个大型团队进行多日审核。WireGuard只需要单人审核

诸如OpenVPN或IPSec之类的标准VPN协议具有缓慢且复杂的交握过程。这主要是因为客户端和服务器必须同意的配置选项很多。WireGuard依赖加密版本控制。如果发现针对WireGuard基础原语之一的破坏性加密攻击,则会将新的WireGuard协议设计为总包。

在这样的更新之后,WireGuard客户端和WireGuard服务器只需要提示“让我们使用v2.0而不是v1.0!”,然后维持活动。(这与加密敏捷协商形成对比,其中客户端和服务器必须逐个协商并就每个原语和密钥长度达成一致。)一旦管理员确定所有客户端都已更新为支持新协议 ,他们可以简单地在服务器上禁用1.0协议,并淘汰它。

ChaCha20可用于对称加密,通过Poly1305进行验证

使用RFC7539的AEAD结构

ECDH的Curve25519

用于散列和键控散列的BLAKE2s,在RFC7693中有提及

用于散列键的SipHash24

HKDF可用于密钥推导,如在RFC5869中所述的

WireGuard 专为满足漫游场景而设计。无论您的设备在不同网络之间转换(例如从 WiFi 切换到移动或蜂窝网络),连接都会保持持久。这是通过客户端向 WireGuard VPN 服务器发送经过正确身份验证的数据来实现的,确保服务器保持连接。

借助 WireGuard,您可以享受不间断的 VPN 连接,消除网络转换期间与 VPN 断开连接的风险。通过优先考虑无缝漫游,WireGuard 提供可靠且一致的 VPN 体验,让您能够安全、持续地保持连接。

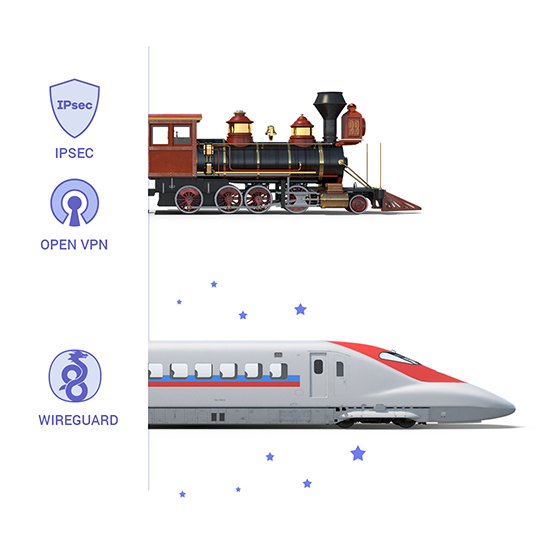

WireGuard的设计纳入易于实施和简单化的特性。它目前的代码库少于4,000行代码。与早期其他代码相比,比如:Swan/IPsec(400,000+ 行)或OpenVPN/OpenSSL(600,000+行),即使对于大型安全专家团队来说,审核大型代码库也是一项压倒性的任务,Wireguard将取代这些代码。

OpenVPN将需要一个大型团队进行多日审核。WireGuard只需要单人审核

更容易审核 = 更容易发现漏洞,这有助于保障WireGuard的安全

与OpenVPN和IPSec相比,攻击面小得多

更简洁的代码总能驱动表现更好的程序。Wireguard快速且可靠

不相信这有如此容易吗?查看我们的视频,详细了解如何使用Astrill的Wireguard技术在几秒钟内进行线上浏览