簡単に監査

OpenVPN では大きなチームが何日もかけて監査する必要があります。ワイはひとりで確認することができます

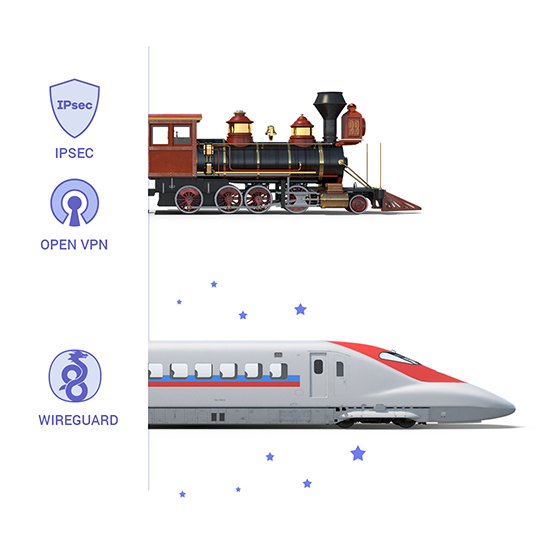

OpenVPN や IPSec といった標準 VPN プロトコルには低速で複雑なハンドシェイクプロセスがあります。これは主に、クライアントとサーバーの両方が同意しなければならない設定オプションが非常に多いためです。WireGuard は暗号バージョン管理に依存しています。WireGuard の基礎となるプリミティブのいずれかに壊滅的な暗号攻撃が発見された場合、新しい WireGuard プロトコルがトータルパッケージとして考案されます。

そういったアップデートの後、WireGuard クライアントと WireGuard サーバーは「v1.0 の代わりに v2.0 を使ってみましょう!」と提案し、レースに参加するのみです。(これは暗号アジャイルネゴシエーションとは対照的で、クライアントとサーバーはそれぞれのプリミティブとキーの長さについてそれぞれネゴシエートし、合意しなければなりません。)管理者が新しいプロトコルをサポートするようにすべてのクライアントが更新されたことを確認すると、サーバーで 1.0 プロトコルを無効にし、実行することができます。

Poly1305 で認証済みの対称暗号化用の ChaCha20

RFC7539 の AEAD 建造物を使用しています

ECDH 用の Curve25519

RFC7693 に記載されているハッシュ化とキーハッシュ化用の BLAKE2s

ハッシュ可能なキー用の SipHash24

RFC5869 に記載されているキー派生用の HKDF

WireGuard はローミング用に構築されています。デバイスがネットワークを変更した場合、WiFi からモバイルや携帯電話まで、クライアントが正しく認証されたデータを WireGuard VPN サーバーに送信している限り、サーバーは接続を維持しているため、接続は維持されます。二度と VPN から切断されることはありません!

With WireGuard, you can enjoy uninterrupted VPN connectivity, eliminating the risk of being disconnected from the VPN during network transitions. By prioritizing seamless roaming, WireGuard provides a reliable and consistent VPN experience, allowing you to stay connected securely and continuously.

WireGuard は実装の容易さとシンプルさを念頭に置いて設計されています。現在のコードベースは 4,000 行以下です。巨大なコードベースの監査が大規模なセキュリティ専門家チームにとってさえ重いタスクである Swan/IPsec (400,000 行以上)や OpenVPN/OpenSSL (600,000 行以上)のような他の以前のソリューションと比較して、WireGuard はそれらすべてに取って代わります。

OpenVPN では大きなチームが何日もかけて監査する必要があります。ワイはひとりで確認することができます

監査が簡単なため、脆弱性の発見も簡単です。このため、WireGuard を安全に保ちます

OpenVPN や IPSec に比べ非常に小さなアタック面です

より簡潔なコードは常により良いプログラムを実行します。WireGuard は高速で信頼性があります

メールアドレスとパスワードを入力し、ログインボタンをクリックします

数百のサーバーから選択し、ワンクリックで接続します

そんなに簡単であるはずがないと思われますか? ほんの数秒で Astrill の WireGuard 技術を使って、保護されたオンラインでサーフィンする方法を詳細に説明する当社のビデオをご確認ください